Risikoanalyse

| |

|

|

Auf dieser Website wird für grundsätzliche LAN-Strukturen eine Analyse bezüglich der IT Sicherheit dargestellt.

Wir haben versucht, dies für den Anwender nachvollziehbar ohne übermäßig viele Fachbegriffe umzusetzen.

Bei Verwendung von Fachbegriffen werden diese im Begleittext erläutert.

Grundsätzlich ist das Thema viel zu komplex, um es bis in alle Einzelheiten zu durchleuchten.

Mit dem Einbeziehen von Notebooks, PAD’s und Handys als Client-Systeme wird alles noch komplizierter darzustellen sein, deshalb verzichten wir an dieser Stelle darauf .

Ebenso trifft dies auf die Auslagerung bestimmter Dienste in die Cloud oder bei WLAN und ortsübergreifenden Netzwerkstrukturen zu.

Eine Security-Lösung muss also immer speziell auf die Infrastruktur eines Unternehmens zugeschnitten sein.

Ein Anwender sollte grundsätzlich immer davon ausgehen, dass es einen Wettlauf zwischen dem Ausnutzen von Lücken und dem Schließen von Lücken gibt, wobei die „Schließer“ der Lücken (Hard- und Softwarehersteller) immer nur auf bekannte Angriffe reagieren können.

Der Zeitfaktor spielt deshalb eine entscheidende Rolle.

Das Risiko, Opfer eines Angriffes zu werden, kann also nur minimiert und nie ganz beseitigt werden.

|

|

Einsatz von USV-Systemen |

| Elementarschäden Feuer/Wasser Schäden durch Einbruch und Diebstahl |

Maßnahmen zur physischen Gebäudesicherheit Versicherungen dezentrale sichere Backupaufbewahrung |

|

|

Mitarbeiterschulungen |

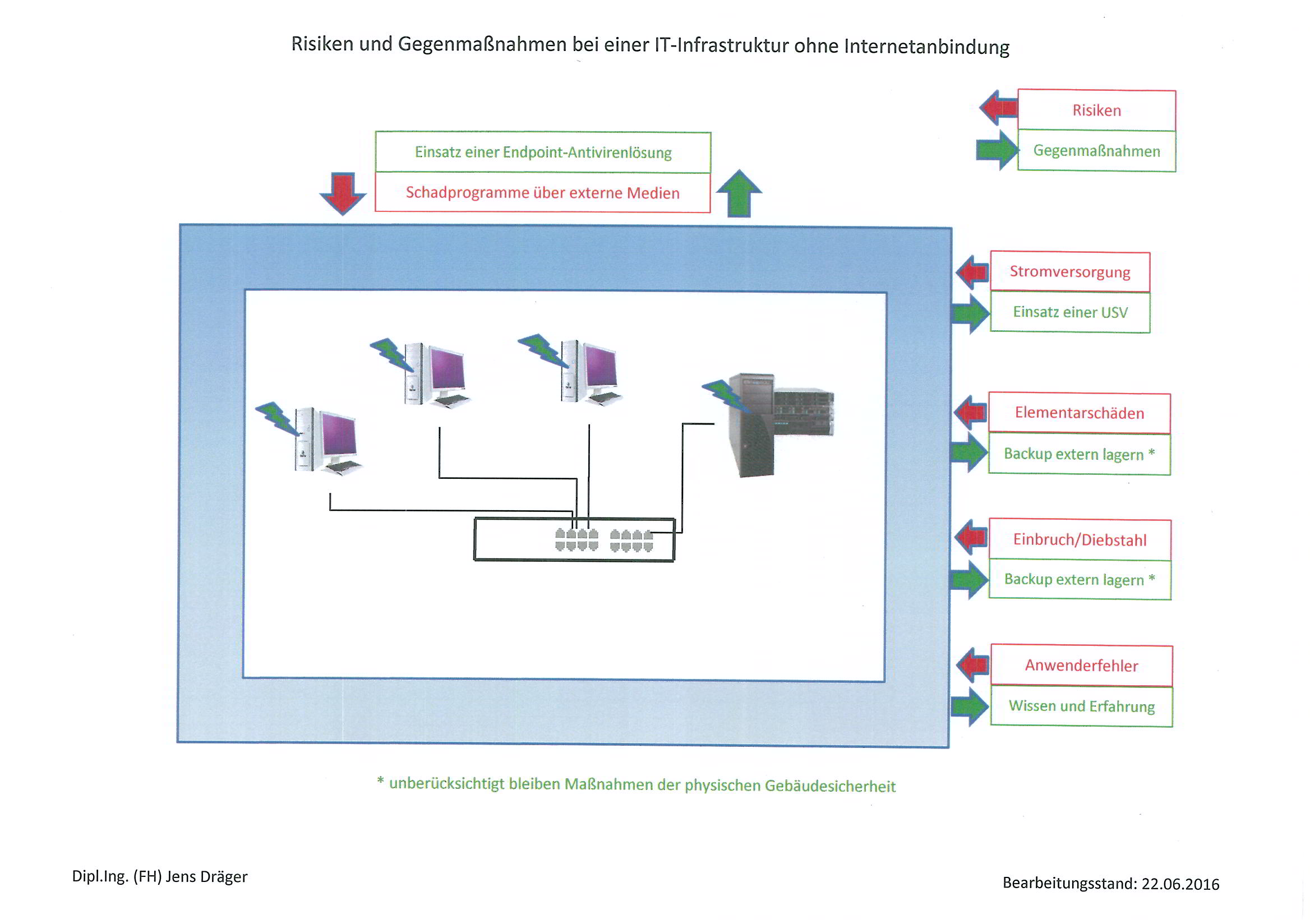

Im Schema 1 handelt es sich um ein lokales Netzwerk mit drei Clients und einem Datenserver ohne Verbindung in das Internet.

Diese autarke Struktur gibt es im heutigen Business nur noch in Ausnahmefällen, demzufolge können wir uns hier recht kurz fassen.

|

Die eigentlichen Risiken in dieser Grundstruktur sind die externen Laufwerke der Clients und des Servers.

Früher das Floppy-Laufwerk, heute alle USB Geräte mit Datenspeicherung können Quelle von Schadcode sein.

Diesem Risiko begegnet man mit einer Endpoint – Antivirenlösung, welche die entsprechenden Datenspeicher nach der Einbindung scannt und eventuelle Schädlinge eliminiert.

Das Problem ist, dass die Aktualisierung moderner Antivirenlösungen nur noch Online per Internet realisiert wird.

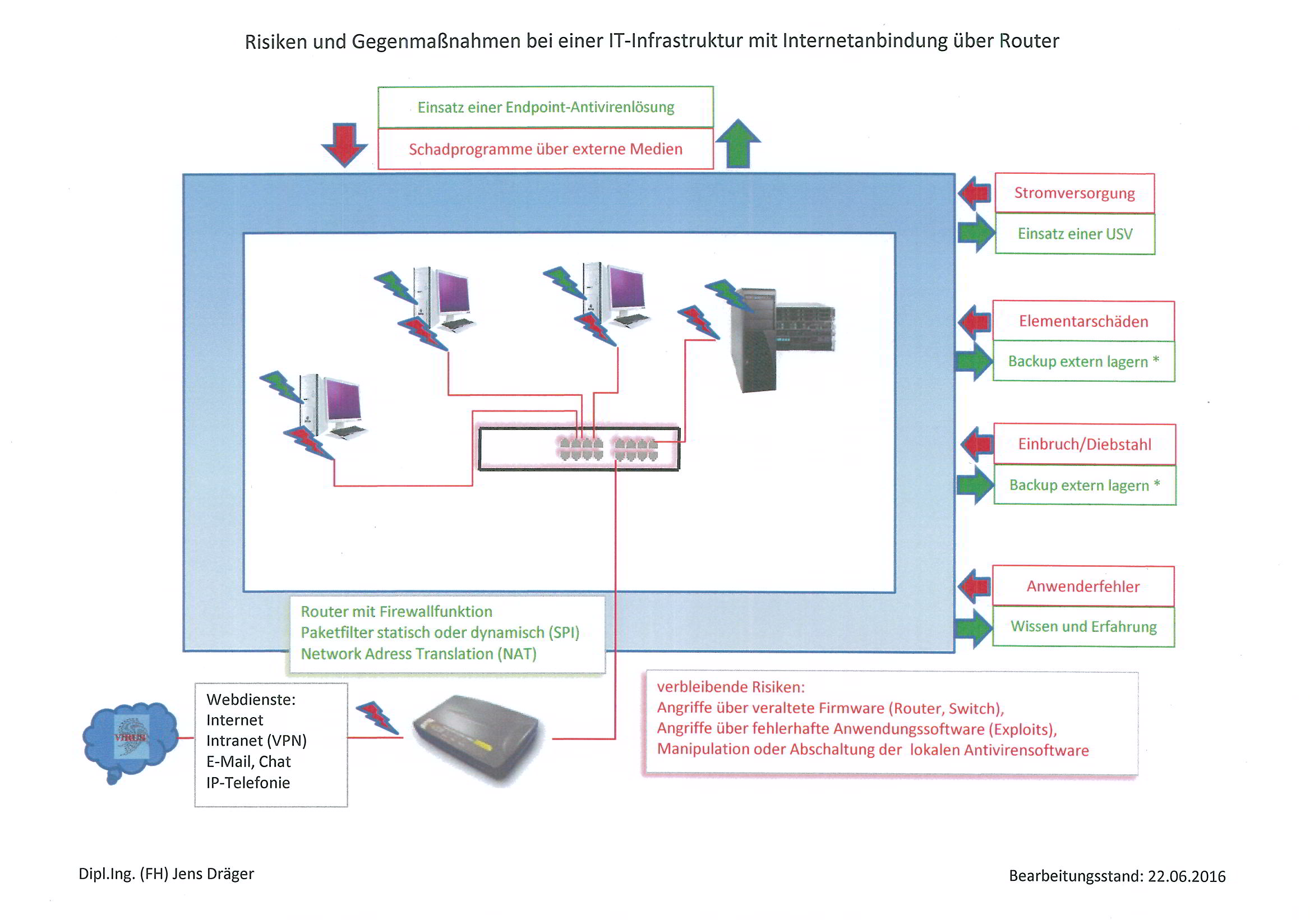

Interessanter ist die folgende Konfiguration einer IT – Infrastruktur, da sie momentan insbesondere bei Kleinunternehmen und Selbständigen weit verbreitet ist.

|

Die Verbindung zum Internet wird über einen DSL-Router realisiert.

Diese Router gibt es von vielen Herstellern in vielen Varianten und mit Zusatzfunktionen (WLAN, VPN, integrierter Switch).

Grundsätzlich ist Bestandteil dieser Geräte auch die Ur-Funktion der Firewall, der sogenannte Paketfilter

(statisch oder die dynamische Variante SPI).

Der dynamische Paketfilter sorgt dafür, dass nur die vom internen PC angeforderten Webdienste in das interne Netzwerk durchgelassen werden.

Unaufgeforderte externe Kommunikationsversuche werden grundsätzlich abgewiesen.

Das wissen auch die Hacker.

Man versucht deshalb den Nutzer dazu zu bringen, den nicht gewollten Datenverkehr unabsichtlich selbst auszulösen.

Es gibt viele Möglichkeiten dazu wie z.B.

- E-Mails mit Dateianhängen oder Links zu manipulierten Webseiten

- Einbettung kleiner Kommunikationstools ohne Virensignatur in seriösen Webseiten

- durch getarnte Hotlineanrufe versuchte Freigabe von PC's

Auch nutzt ein großer Teil des aktuellen Schadcodes die gewünschten und damit freigegebenen Dienste aus, um die Paketfilter-Firewall zu überwinden und in das Netzwerk einzudringen.

Ein mögliches Szenario ist, dass der Schadcode zur Netzwerkkarte der Clients bzw. des Servers gelangt.

Da, vereinfacht gesagt, der Netzwerkadapter und das Betriebssystem denselben Speicher (RAM) nutzen, kann durch gezielte Software-Angriffe auf den Speicher der Rechner zum Absturz gebracht werden (der sogenannte Speicherüberlauf).

Nach dem erneuten Hochfahren können dann bestimmte Dienste des Betriebssystems gestoppt sein, im schlimmsten Fall der Dienst für die Antivirensoftware. Dann hat der Angreifer alle Möglichkeiten.

Unterstützt wird dieses Szenario durch veraltete Software auf dem angegriffenen System (Softwarelücken).

Ein weiteres Szenario wäre die Übernahme des Routers durch einen Angreifer.

Veraltete Firmware des Routers und nicht geänderte Herstellerpasswörter (auch zu einfache selbst vergebene) stellen für Angreifer kein Problem mehr dar.

Mit diesen übernommenen Routern können dann Nutzer auf gefälschte Internet-Seiten geleitet werden, insbesondere für Internet-Banking fatal.

Um dieses Risiko zu senken, wenden wir uns nun Schema 3 zu.

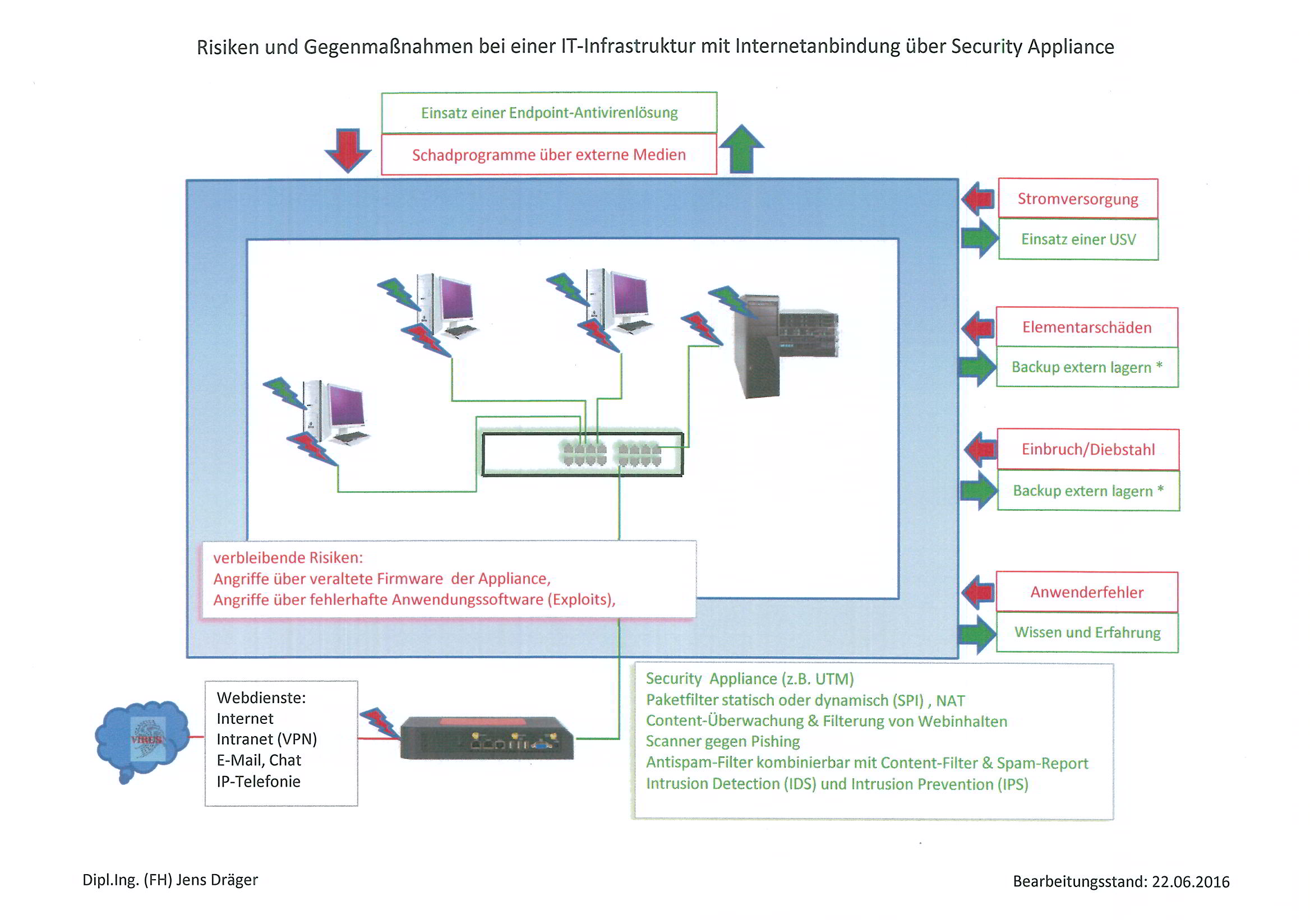

Hier wird die Netzkopplung wie dargestellt statt durch einen Router durch eine Security Appliance realisiert.

Eine weitere Variante wäre, dass die Appliance zwischen Router (Modem) und LAN positioniert wird.

Eine Appliance ist eine Kombination aus funktionalen Softwaremodulen und daran angepasster Hardware.

Wir nutzen hier eine Security Appliance, deren universellste Form ist die UTM (Unified Threat Management).

Die UTM ist spezialisiert auf verschiedene Security-Funktionen.

Eine mögliche Kombination von Sicherheitsfunktionen ist im Schema 3 dargestellt.

Ein Paketfilter gehört als Grundkomponente zu den UTM-Funktionen.

Hinzu kommen aber entsprechende Technologien, um die genutzten Webdienste inhaltlich zu untersuchen und von eingelagerten unerwünschten Inhalten zu säubern.

Ein weiterer Vorteil ist die gute Anpassung der UTM-Konfiguration an die Infrastruktur des Business Netzwerkes.

Je gradueller das System eingestellt werden kann, desto höher die Schutzwirkung.

Ein gehärtetes Betriebssystem der UTM in Verbindung mit aktuellen Firmware Patches des Herstellers macht das System unempfindlicher gegenüber äußeren Zugriffsversuchen..

Für Verantwortliche im Bereich Datensicherheit im Unternehmen ist auch die ausführliche Protokollierung der UTM bei sicherheitsrelevanten Vorgängen von großem Vorteil.

Für die Absicherung von Unternehmen ist die Kombination einer Security – Appliance mit einem gut organisierten Patch-Management für Firmware und Software heute Stand der Technik und minimiert das Risiko, Ziel eines zufälligen Angriffes aus dem Internet zu werden.

Die Götze + Reichstein Bürosysteme GmbH als Lösungsanbieter sieht ihre Aufgabe darin, in Zusammenarbeit mit den Kunden und Interessenten die Datensicherheit in Ihrem Unternehmen zu erhöhen.

Von der Beratung über die Einrichtung einer Sicherheitslösung stehen wir unseren Kunden gerne zur Seite.

Sachsen - Anhalt

06116 Halle/Saale

Delitzscher Straße 121

Tel: 03 45 - 5 64 03 - 0

Fax: 03 45 - 5 64 03 - 50

Meinungen zur Seite und Rückfragen an: |

|

Dipl. Ing. (FH) Jens Dräger Leiter Systemtechnik Götze + Reichstein Bürosysteme GmbH E-Mail: Jens.Draeger@GR-Buerosysteme.de |

| Home | ||

|

Magdeburg ♦ Dessau-Roßlau ♦ Halle/Saale ♦ Leipzig ♦ Saalekreis ♦ Burgenlandkreis ♦ Jerichower Land

Landkreis Börde ♦ Harz ♦ Salzlandkreis ♦ Anhalt-Bitterfeld ♦ Wittenberg ♦ Mansfeld-Südharz

Weißenfels ♦ Merseburg-Querfurt ♦ Saalkreis ♦ Sangerhausen ♦ Mansfelder Land ♦ Köthen ♦ Zerbst

Bernburg ♦ Schönebeck ♦ Aschersleben-Staßfurt ♦ Quedlinburg ♦ Wernigerode ♦ Halberstadt ♦ Ohrekreis

Landsberg ♦ Brehna ♦ Roitzsch ♦ Zörbig ♦ Sandersdorf ♦ Wolfen

Löbejün ♦ Wettin ♦ Könnern ♦ Gröbzig ♦ Lutherstadt Eisleben

Leuna ♦ Bad Dürrenberg ♦ Mücheln

IT Sicherheit ♦ Technische Sicherheit ♦ Infrastruktur ♦ Gebäudesicherheit ♦ Arbeitsplatzsicherheit ♦

Netzanbindung ♦ aktive Netzkomponente ♦ Netzkopplung ♦ Switch ♦ Router ♦ Firewall ♦ Access Point

♦ Datenhaltung ♦ Local Area Network LAN ♦ Wide Area Network WAN ♦ Datensicherung

Absicherung Netzwerkzugang ♦ Patchmanagement ♦ Softwarepatch ♦ ♦ ♦

Organisatorische Sicherheit ♦ Nutzungsrichtlinien ♦ Zuständigkeitsverteilung ♦ Missbrauchskontrolle ♦

Sicherheitsaudits ♦ Zertifizierungen ♦ Juristische Sicherheit ♦ Arbeitsverträge ♦

IT Wartungsverträge ♦ Allgemeine Geschäftsbedingungen ♦ AGB ♦ ♦ ♦ ♦

♦ ♦ ♦ ♦ ♦

♦ ♦ ♦